Los riesgos de seguridad de los cargadores USB

25/01/2022 Foto: ReadyElements en Pixabay.

Foto: ReadyElements en Pixabay.El estándar USB (Universal Serial Bus) nació a mediados de los 90 promovido por un grupo de empresas (p.e., Northern Telecom, Microsoft, Intel, NEC, IBM, Apple) que querían crear un conector que facilitara la conexión de cualquier periférico o dispositivo entre sí de forma sencilla y transparente a través de una especificación estándar. El estándar se empezó a comercializar en 1996 en su versión 1.0. y tenía una velocidad de entre 1,5Mbps y 12 Mbps. Esta velocidad era muy superior a los puertos más usados en aquel momento, que eran los puertos paralelos con una velocidad de 150kbps, y los puertos serie, con una velocidad de 450kbps. Además el puerto USB permitía conectar dispositivos sin tener que reiniciar el ordenador (plug and play), conectar varios dispositivos a la vez a través de un hub USB, y era mucho más pequeño que los puertos anteriores.

Todo ello fue popularizando el USB, y salieron nuevas versiones más rápidas y robustas. El USB 1.1 en 1998, con una velocidad de transferencia de datos de 12Mbps, y el USB 2.0 en 2000, con una velocidad de 480Mbps. Además, el USB 2.0 tenía soporte para cargar baterías con una velocidad de carga máxima de 5A a 5V, lo que introdujo los cargadores con conexión USB.

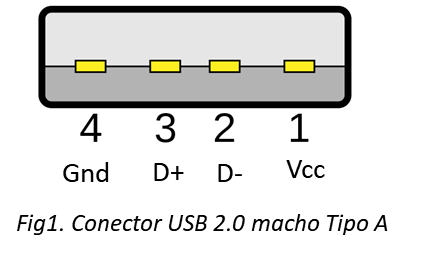

Una toma USB 1.0 o 2.0 tiene cuatro pines, y un cable USB tiene cuatro hilos. Las clavijas interiores (2 y 3 en la figura 1) transportan datos, y las exteriores (1 y 4) proporcionan una fuente de alimentación de 5 voltios.

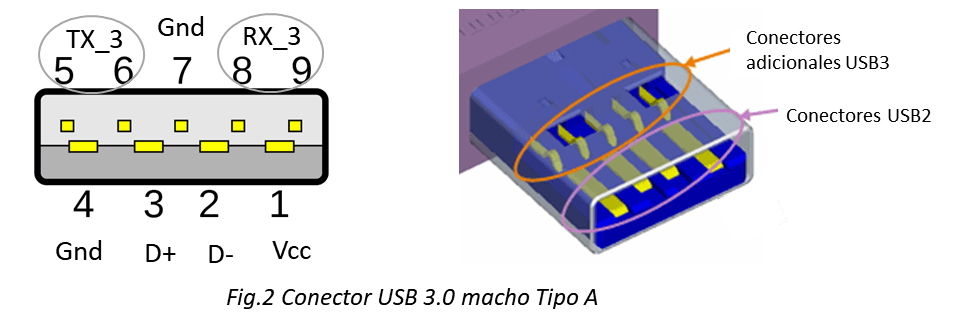

Los puertos USB 3.0 añaden una fila adicional de cinco pines (ver figura 2), por lo que los cables compatibles con USB 3.0 tienen nueve hilos.

Al USB 2.0 le siguieron el USB 3.0 en 2008 con una velocidad de transferencia de datos de 5Gbps, y las actualizaciones USB 3.1 en 2013 a 10Gps, y USB 3.2 en 2017 a 20Gbps. Todas las versiones USB son retrocompatibles con las versiones anteriores.

Actualmente el USB es el conector más usado a nivel mundial, y se utiliza también como cargador de móviles, tablets, u otros dispositivos electrónicos personales que solemos llevar encima. Es por ello que en establecimientos comerciales, de restauración, o en transportes públicos, se ofrecen servicios de carga de estos dispositivos a través de enchufes USB. Sin embargo, lo que pudiera ser un servicio de soporte y valor añadido para la ciudadanía, se ha convertido en una posible fuente de ataques a la seguridad y privacidad de los ciudadanos.

En 2011 en la conferencia de hacking DEF CON, se presentó por primera vez un ataque a través de los cargadores USB, el juice jacking. El juice jacking es un exploit de seguridad de tipo man-in-the-middle que aprovecha que la alimentación de un dispositivo móvil pasa por el mismo cable USB por el que pasan los datos. El atacante manipula un puesto de carga USB para introducir un pequeño dispositivo que permita extraer o introducir datos al dispositivo que se enchufe a cargar. Así, un atacante podría copiar datos sensibles de un dispositivo móvil conectado, como ficheros, contraseñas, contactos, o fotos. O también podría introducir un programa malicioso al dispositivo, por ejemplo, un keylogger que registrara lo que el usuario teclea en el móvil.

En respuesta al juice jacking, Apple y Android actualizaron sus dispositivos para advertir a los usuarios cada vez que se cargan y permitir que el usuario elija si confía en el puerto de carga y si quiere transferir datos. Si los usuarios eligen la opción de dispositivo no fiable, sus dispositivos sólo se cargarán y no permitirán la transferencia de datos. Sin embargo, esta solución que el sistema operativo nos oferece para protegernos delante del juice jacking, puede no ser del todo efectiva:

- El usuario debe configurar y decidir si quiere transferir datos con otros dispositivos. En un momento dado el usuario puede tener una configuración demasiado permisiva y no ser consciente de ello por el momento de estrés o la coyuntura personal. Además, hay que tener en cuenta que para poder desarrollar aplicaciones y hacer ciertas configuraciones a apps ya instaladas, el usuario debe permitir el uso del usb para datos de forma explícita.

- El hecho que los dispositivos se puedan configurar con transferencia abre la puerta a posibles agujeros de seguridad.

Si queremos tener una protección extra cuando cargamos nuestros dispositivos USB en un sitio no controlado, además de la configuración del software podemos seguir alguna de las siguientes recomendaciones:

- Cargar los dispositivos móviles en enchufes de corriente (con un adaptador de corriente a USB que llevemos nosotros mismos)

- Usar las tomas USB de los espacios públicos para cargar baterías portátiles USB. Luego con la batería llena, se pueden cargar nuestros dispositivos electrónicos.

- Usar cables USB de solo carga. Estos cables los puedes comprar, o puedes convertir tu mismo un cable USB 2.0 que tengas en casa en un cable de solo carga. Para ello, solo tienes que deshabilitar los pines 2 y 3 de tu conector USB (ver figura 1), por ejemplo poniendo una cinta adhesiva encima.

- Usar condones USB. Un condón USB es un pequeño dispositivo que se conecta a cualquier toma USB y que tiene los pins de datos desactivados. Esto permite que el dispositivo reciba energía, pero nada más.

Los ataques de ciberseguridad sobre dispositivos personales son y serán cada vez más importantes. Los móviles y las tabletas se han convertido en extensiones de la propia persona, albergando todo tipo de datos personales y accesos a datos sensibles. Es por ello que cada día surgen nuevos ataques que intentan robar o manipular esta información.

La necesidad de tener buenos profesionales en el ámbito de la ciberseguridad es cada vez más relevante para empresas e instituciones nacionales e internacionales. Desde la UOC contribuimos a formar a estos expertos con el Máster Universitario de Ciberseguridad y Privacidad dirigido a perfiles tecnológicos en el ámbito de las TIC que quieran especializarse en el ámbito de la seguridad TIC.