Los retos de la ciberseguridad en la industria

29/03/2022 Foto: Adi Goldstein en Unsplash.

Foto: Adi Goldstein en Unsplash.Resulta innegable que la seguridad es uno de los vectores en los que el sector industrial está invirtiendo más recursos. La convergencia entre IT y OT por la que apuesta la Industria 4.0 ofrece importantes ventajas, pero también abre la puerta a ataques a grandes empresas e instituciones que pueden comprometer la operativa de la empresa o la confidencialidad de la información. La protección frente a estos ataques es una de las principales preocupaciones y retos de la ciberseguridad en la industria hoy en día.

Si bien los ataques más sonados o aquellos que más quebraderos de cabeza causan (y a los que más recursos se dedican) acostumbran a desarrollarse de forma remota vía una conexión de red, no son los únicos posibles. El concepto de seguridad tiene sentido a muchos niveles, desde el hardware (transistores o puertas lógicas que implementan un sistema concreto), hasta las diferentes capas y protocolos de comunicación que permiten su conectividad.

Centrémonos en la seguridad a bajo nivel. Imaginemos una tarjeta smartkey (por ejemplo una tarjeta de crédito) en la cual se implementa un algoritmo criptográfico como puede ser AES. El algoritmo AES recibe un texto en claro y una clave, y por medio de una serie de operaciones criptográficas, especificadas conforme a un estándar, proporciona el texto cifrado. ¿Cuán seguro es este algoritmo?, o mejor dicho, ¿cuán difícil es averiguar la tan deseada clave de cifrado? La respuesta es que resulta extremadamente difícil conocer cuál ha sido la clave que se ha usado para cifrar. De hecho, si el ataque se realiza por fuerza bruta sobre el algoritmo AES con la tecnología disponible, tardaríamos varias edades del universo en dar con dicha clave.

La convergencia entre IT y OT por la que apuesta la Industria 4.0 ofrece importantes ventajas, pero también abre la puerta a ataques a grandes empresas e instituciones que pueden comprometer la operativa de la empresa o la confidencialidad de la información.

Ahora bien, la respuesta que hemos dado a la pregunta planteada se basa en un aspecto íntegramente algorítmico o «de caja negra«. Esto es, que el atacante no tiene acceso a ningún tipo de información interna mientras el cifrado se está llevando a cabo. ¿Y esto es siempre así? La respuesta es no. Todo algoritmo que se ejecute sobre un hardware concreto es susceptible de convertirse en «una caja gris«, es decir, un sistema que, sin desearlo, fuga información. Con esta «fuga» de información no nos referimos necesariamente a datos explícitos del algoritmo sino información que está ligeramente correlacionada con los datos que se están manejando. Dicha fuga de información es la que da lugar a los conocidos «ataques de canal lateral«. Veamos un ejemplo: Imaginemos una situación cotidiana en la que sacamos dinero del cajero de nuestra entidad de confianza, operación para la cual requerimos de 4 dígitos que conforman nuestro (secreto) número pin. Si unos segundos después de introducirlo un individuo malintencionado se aproxima al teclado del cajero con una cámara termográfica podrá detectar, por simple diferencia de temperatura, qué teclas han sido presionadas, e incluso discernir, cuáles han sido presionadas primero. Ahí tenemos el ataque de canal lateral. Por el simple hecho de que el sistema de seguridad (código pin) se encuentra materializado físicamente, es susceptible de generar esa fuga de información, térmica en este ejemplo.

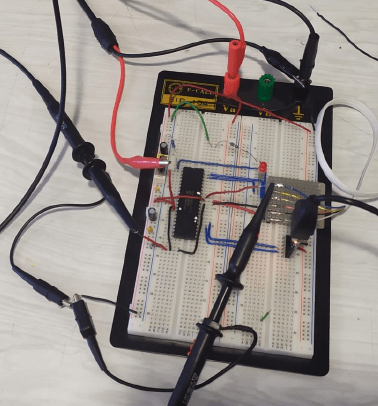

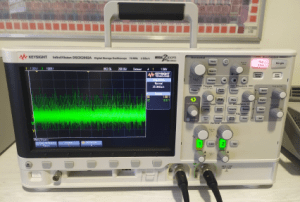

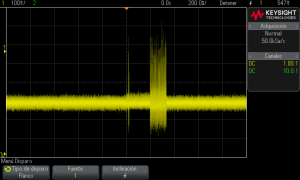

Volvamos al caso del algoritmo AES utilizado en una smartkey e implementado sobre un microcontrolador el cual utiliza una clave, supuestamente secreta, durante el proceso de cifrado. Una de las principales fugas de información es la corriente de consumo del sistema. Es un hecho que las operaciones de movimiento de datos de memoria representan un porcentaje sustancial de la energía consumida en dichos dispositivos. Además, también es conocido que los niveles de consumo son diferentes en función de si se mantienen a un nivel lógico 0 o un nivel lógico 1. En consecuencia, el número de unos (o ceros) que tiene el dato que se escribe en memoria es proporcional al consumo instantáneo del dispositivo. Este modelo de consumo tan simple se conoce como modelo de peso de Hamming y supone una primera aproximación para correlacionar los datos internos que maneja el procesador con el consumo del dispositivo observable exteriormente. Todo esto implica que mediante la monitorización continua y en diferentes situaciones (diferentes operaciones de cifrado), y posterior procesado de las trazas de consumo se puede conseguir estimar, vía métodos estadísticos (por ejemplo Differential Power Analysis), datos que supuestamente debían permanecer secretos, representando una amenaza real a la seguridad y operativa en los entornos industriales.

Desde la universidad, estamos atentos a las problemáticas como las que se han descrito en este artículo. En el grupo de investigación QinE de la UPC se trabaja en nuevas propuestas de primitivas de seguridad mediante el uso de nanodispositivos de memoria no volátil así como contramedidas para evitar ataques de canal lateral. Y en el Máster de Industria 4.0 (interuniversitario: UOC, ESUPT) trabajamos para formar a los profesionales de la industria que deberán resolver retos como los planteados en este artículo.